ENSP模拟GRE配置教程(动态路由)

前言:

本篇博文写一下GRE协议的东西,还是NA的东西,还是最近闲,复习一下;GRE"即"通用路由封装协议",一种隧道技术,规定了如何将一种网络协议下的数据报文封装在另外一种网络协议中,使这些被封装的数据报文能够在另一个网络层协议中传输。GRE是没有使用加密技术的,可以理解为不安全,所以在使用GRE协议时,一般会配合IPSce技术使用;

没其它废话了,开始吧~~

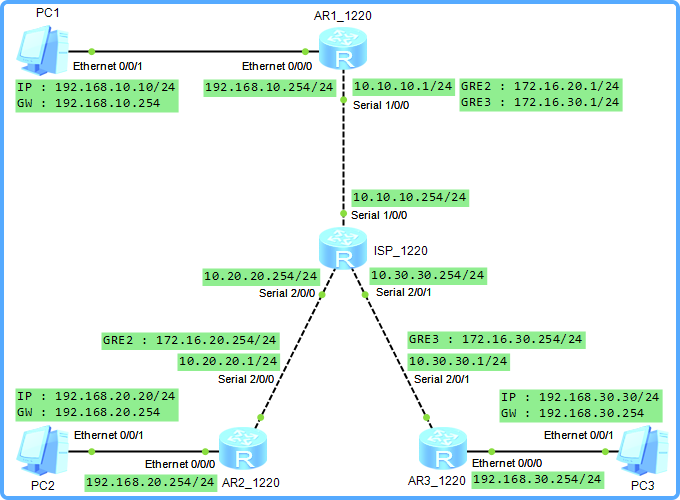

一、拓扑图:

实验之前,当然需要先画拓扑图;读者可以自己在ENSP上配置;当然,如果你懒得画,也可以从博主的百度网盘中下载[ENSP -> GRE.ZIP],这个已经画好拓扑图并标注好信息但没有进行配置,省个自己画图的时间,博文所使用的网络拓扑环境如下图:

上图拓扑中,均使用了ARI220路由器,其中"ISP_1220"被用于模拟互联网环境;四台路由器均需要加装"Serial"模块,见下图:

二、RIP Over GRE:

本示例的目标是,在GRE隧道中,传递RIP动态路由协议的报文,实现不同区域,例如总公司与分公司之间的内部网络的互访;依据上文中的网络拓扑图及规划逻辑,相关的配置命令如下:

目标设备[ AR1_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 |

# 前置配置 # - 进入系统视图 # - 禁用系统信息 # - 重命名 # - 配置"Vlan 1"接口IP(AR1220的硬件配置决定不能直接在"Ethernet 0/0/1"上配置IP) <Huawei>system-view [Huawei]undo info-center enable [Huawei]sysname AR1 [AR1] [AR1]interface Vlanif 1 [AR1-Vlanif1]ip address 192.168.10.254 24 [AR1-Vlanif1]quit [AR1] # 配置"Serial 1/0/0"接口IP(需要在"AR1220"安装"Serial"插槽模块) # - 进入接口视图 # - 配置IP地址 # *、这个"10.10.10.1"实际模拟的是运营商所分配置的公网IP [AR1]interface Serial 1/0/0 [AR1-Serial1/0/0]ip address 10.10.10.1 24 [AR1-Serial1/0/0]quit [AR1] # 配置"Tunnel 0/0/2"接口IP(分公司A) # - 创建并进入"Tunnel 0/0/2"隧道接口 # *、定义隧道的"插槽接口",注意前的"0/0/"是固定格式,只有最后的值可变"0/0/1" # - 配置隧道的类型 # *、可定义类型:gre、ipsec、ipv4-ipv6、ipv6-ipv4、mpls、none # - 设定隧道所使用的源地址(本处地址定义在模拟"运营商分配的公网地址") # - 设定隧道所使用的目的地址(本处地址定义在模拟"运营商为对端分配的公网地址") # - 设定隧道内虚拟网络的逻辑地址(用于隧道两端的通信) # *、由于需要两端通信,两端定义的IP应该在同一网段内 [AR1]interface Tunnel 0/0/2 [AR1-Tunnel0/0/2]tunnel-protocol gre [AR1-Tunnel0/0/2]source 10.10.10.1 [AR1-Tunnel0/0/2]destination 10.20.20.1 [AR1-Tunnel0/0/2]ip address 172.16.20.1 24 [AR1-Tunnel0/0/2]quit [AR1] # 配置"Tunnel 0/0/3"接口IP(分公司B) # - 创建并进入"Tunnel 0/0/3"隧道接口 # *、定义隧道的"插槽接口",注意前的"0/0/"是固定格式,只有最后的值可变"1" # - 配置隧道的类型 # *、可定义类型:gre、ipsec、ipv4-ipv6、ipv6-ipv4、mpls、none # - 设定隧道所使用的源地址(本处地址定义在模拟"运营商分配的公网地址") # - 设定隧道所使用的目的地址(本处地址定义在模拟"运营商为对端分配的公网地址") # - 设定隧道内虚拟网络的逻辑地址(用于隧道两端的通信) # *、由于需要两端通信,两端定义的IP应该在同一网段内 [AR1]interface Tunnel 0/0/3 [AR1-Tunnel0/0/3]tunnel-protocol gre [AR1-Tunnel0/0/3]source 10.10.10.1 [AR1-Tunnel0/0/3]destination 10.30.30.1 [AR1-Tunnel0/0/3]ip address 172.16.30.1 24 [AR1-Tunnel0/0/3]quit [AR1] # 设定路由器上的默认路由 # - 这实际上是模拟运营商分配公网IP后所产生的默认路由 [AR1]ip route-static 0.0.0.0 0.0.0.0 10.10.10.254 [AR1] # RIP配置 # - 进入RIP配置界面,并且使用"1"号进程进行管理 # - 设定RIP协议所使用的版本 # - 定义RIP功能对外宣告网段"192.168.10.0/24" # - 定义RIP功能对外宣告网段"172.16.0.0/16" [AR1]rip 1 [AR1-rip-1]version 2 [AR1-rip-1]network 192.168.10.0 [AR1-rip-1]network 172.16.0.0 [AR1-rip-1]quit [AR1] |

目标设备[ AR2_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

<Huawei>system-view [Huawei]undo info-center enable [Huawei]sysname AR2 [AR2] [AR2]interface Vlanif 1 [AR2-Vlanif1]ip address 192.168.20.254 24 [AR2-Vlanif1]quit [AR2] [AR2]interface Serial 2/0/0 [AR2-Serial2/0/0]ip address 10.20.20.1 24 [AR2-Serial2/0/0]quit [AR2] [AR2]interface Tunnel 0/0/2 [AR2-Tunnel0/0/2]tunnel-protocol gre [AR2-Tunnel0/0/2]source 10.20.20.1 [AR2-Tunnel0/0/2]destination 10.10.10.1 [AR2-Tunnel0/0/2]ip address 172.16.20.254 24 [AR2-Tunnel0/0/2]quit [AR2] [AR2]ip route-static 0.0.0.0 0.0.0.0 10.20.20.254 [AR2] [AR2]rip 1 [AR2-rip-1]version 2 [AR2-rip-1]network 192.168.20.0 [AR2-rip-1]network 172.16.0.0 [AR2-rip-1]quit [AR2] |

目标设备[ AR3_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

<Huawei>system-view [Huawei]undo info-center enable [Huawei]sysname AR3 [AR3] [AR3]interface Vlanif 1 [AR3-Vlanif1]ip address 192.168.30.254 24 [AR3-Vlanif1]quit [AR3] [AR3]interface Serial 2/0/1 [AR3-Serial2/0/1]ip address 10.30.30.1 24 [AR3-Serial2/0/1]quit [AR3] [AR3]interface Tunnel 0/0/3 [AR3-Tunnel0/0/3]tunnel-protocol gre [AR3-Tunnel0/0/3]source 10.30.30.1 [AR3-Tunnel0/0/3]destination 10.10.10.1 [AR3-Tunnel0/0/3]ip address 172.16.30.254 24 [AR3-Tunnel0/0/3]quit [AR3] [AR3]ip route-static 0.0.0.0 0.0.0.0 10.30.30.254 [AR3] [AR3]rip 1 [AR3-rip-1]version 2 [AR3-rip-1]network 192.168.30.0 [AR3-rip-1]network 172.16.0.0 [AR3-rip-1]quit [AR3] |

目标设备[ ISP ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

<Huawei>system-view [Huawei]undo info-center enable [Huawei]sysname ISP [ISP] [ISP]interface Serial 1/0/0 [ISP-Serial1/0/0]ip address 10.10.10.254 24 [ISP-Serial1/0/0]quit [ISP] [ISP]interface Serial 2/0/0 [ISP-Serial2/0/0]ip address 10.20.20.254 24 [ISP-Serial2/0/0]quit [ISP] [ISP]interface Serial 2/0/1 [ISP-Serial2/0/1]ip address 10.30.30.254 24 [ISP-Serial2/0/1]quit [ISP] |

三、测试配置效果:

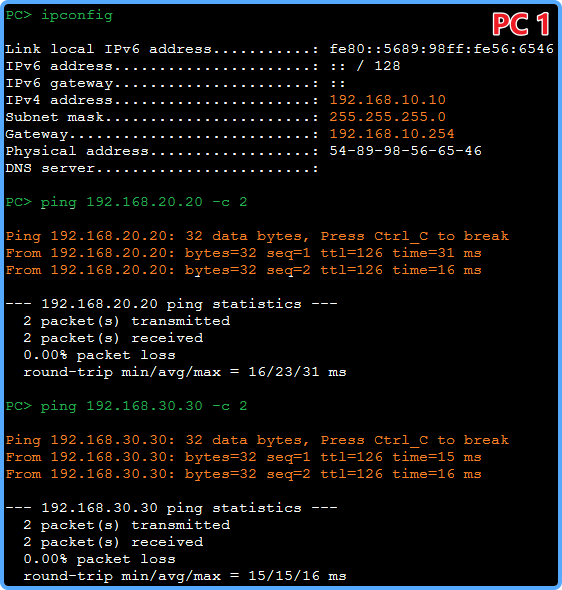

按照上文的配置命令配置完成后,使用PING命令测试各区域PC之间的互通性;

1、测试"PC1"与"PC2/PC3"之间的网络互通性,见下图:

2、测试"PC2"与"PC3"之间的网络互通性,可以发现"PC2"与"PC3"可以实现互访问,使用"tracert"命令追踪"PC2"到"PC3"的路由路径,可以发现"PC2至PC3的数据包需要经AR1转发",在这种程况下,一般需要考虑"AR1"的负载能力,测试结果见下图:

3、查看AR1的路由信息,可以清晰的看到AR1学习到"AR2/AR3"的路由信息(也可以查看"AR2/AR3"的路由表),见下图:

|

1 2 |

# 查询路由信息 $ display ip routing-table |

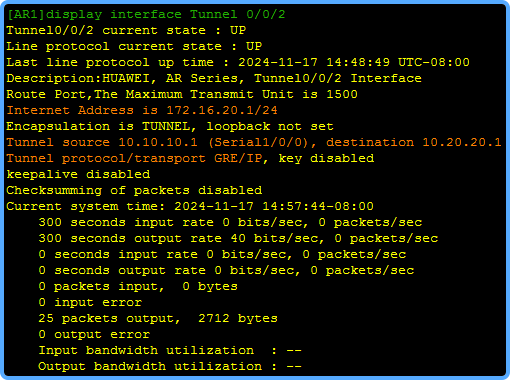

4、查看隧道的运行状态,见下图:

|

1 2 3 4 |

# 查GRE隧道的运行状态 # 不指定接口会输出所有隧道的运行状态 $ display interface Tunnel $ display interface Tunnel 0/0/2 |

四、GRE Over IPSce:

前言中提及过,GRE协议是不支持加密的,所以直接在互联上仅使用GRE协议传输数据,是不安全的;在这种情况下,可以使用IPSce技术进行加密,IPSce的配置与应用命令配置见下:

目标设备[ AR1_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 |

# ============================================================== # GRE OVER IPSec # > 1、配置"IPSec"的"安全提议" # > 2、配置"IKE"安全提议 # > 3、配置"IKE"对等体 # > 4、配置安全框架("IPSec安全提议" + "IKE[对等体]") # > 5、接口上应用安全框架 ============================================================== # IPSec安全框架 = IPSec安全提议 + IKE[对等体] # = IPSec安全提议 + (IKE安全提议 + 预共享密钥) ============================================================== # 创建IPSec安全提议 # - 配置安全提议的"名称" # - 配置安全提议所使用的"协议"(默认"esp") # *、可配置:"ah\esp\ah-esp" # - 配置"ESP协议"使用的"认证算法" # - 配置"ESP协议"使用的"加密算法" <AR1>system-view [AR1]ipsec proposal IPSec_IPSConf1 [AR1-ipsec-proposal-IPSec_IPSConf1]transform esp [AR1-ipsec-proposal-IPSec_IPSConf1]esp authentication-algorithm sha2-256 [AR1-ipsec-proposal-IPSec_IPSConf1]esp encryption-algorithm aes-128 [AR1-ipsec-proposal-IPSec_IPSConf1]quit [AR1] # 创建IKE安全提议(IKE - 网络密钥交换[Internet Key Exchange] ) # - 配置"IKE安全提议"的"标识号" # *、其"安全提议"的名称使用"数字表示" # - 配置"IKE安全提议"使用的"认证方法"(默认"pre-share") # *、可用值"pre-share\rsa-signature\digital-envelope" # - 配置"IKE V1"协商时所使用的"认证算法" # - 配置"IKE"协商时所使用的"加密算法" # - 配置"IKE"协商时采用的"DH密钥交换组" # *、"组号"越高越安全,"组号小于等于5"不安全 # ---------------------------------------------------- # 创建IKE对等体 # - 创建IKE对等体的"名称"及其使用的"版本" # - 引用"5"号"IKE安全提议" # - 配置"IKE对等体"协商时使用的"预共享密钥" [AR1]ike proposal 5 [AR1-ike-proposal-5]authentication-method pre-share [AR1-ike-proposal-5]authentication-algorithm sha1 [AR1-ike-proposal-5]encryption-algorithm aes-cbc-256 [AR1-ike-proposal-5]dh group14 [AR1-ike-proposal-5]quit [AR1] [AR1]ike peer IPSec_IKEConf1 v1 [AR1-ike-peer-IPSec_IKEConf1]ike-proposal 5 [AR1-ike-peer-IPSec_IKEConf1]pre-shared-key cipher 22223333 [AR1-ike-peer-IPSec_IKEConf1]quit [AR1] # 创建"IPSec安全框架" # - 配置IPSec安全框架的"名称"(IPSec_Case01) # *、一个安全框架只能应用于一个接口 # - 配置要绑定的"IPSec安全提议" # - 配置要绑定的"IKE对等体" [AR1]ipsec profile IPSec_Case01 [AR1-ipsec-profile-IPSec_Case01]proposal IPSec_IPSConf1 [AR1-ipsec-profile-IPSec_Case01]ike-peer IPSec_IKEConf1 [AR1-ipsec-profile-IPSec_Case01]quit [AR1] # 将"IPSec安全框架"应该用于指定接口 # - 进入"tunnel 0/0/2"接口 # - 应用指定的"IPSec安全框架" [AR1]interface tunnel 0/0/2 [AR1-Tunnel0/0/2]ipsec profile IPSec_Case01 [AR1-Tunnel0/0/2]quit [AR1] [AR1]ipsec profile IPSec_Case02 [AR1-ipsec-profile-IPSec_Case02]proposal IPSec_IPSConf1 [AR1-ipsec-profile-IPSec_Case02]ike-peer IPSec_IKEConf1 [AR1-ipsec-profile-IPSec_Case02]quit [AR1] [AR1]interface tunnel 0/0/3 [AR1-Tunnel0/0/3]ipsec profile IPSec_Case02 [AR1-Tunnel0/0/3]quit [AR1] |

目标设备[ AR2_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

<AR2>system-view [AR2]ipsec proposal IPSec_IPSConf1 [AR2-ipsec-proposal-IPSec_IPSConf1]transform esp [AR2-ipsec-proposal-IPSec_IPSConf1]esp authentication-algorithm sha2-256 [AR2-ipsec-proposal-IPSec_IPSConf1]esp encryption-algorithm aes-128 [AR2-ipsec-proposal-IPSec_IPSConf1]quit [AR2] [AR2]ike proposal 5 [AR2-ike-proposal-5]authentication-algorithm sha1 [AR2-ike-proposal-5]encryption-algorithm aes-cbc-256 [AR2-ike-proposal-5]dh group14 [AR2-ike-proposal-5]quit [AR2] [AR2]ike peer IPSec_IKEConf1 v1 [AR2-ike-peer-IPSec_IKEConf1]ike-proposal 5 [AR2-ike-peer-IPSec_IKEConf1]pre-shared-key cipher 22223333 [AR2-ike-peer-IPSec_IKEConf1]quit [AR2] [AR2]ipsec profile IPSec_Case01 [AR2-ipsec-profile-IPSec_Case01]proposal IPSec_IPSConf1 [AR2-ipsec-profile-IPSec_Case01]ike-peer IPSec_IKEConf1 [AR2-ipsec-profile-IPSec_Case01]quit [AR2] [AR2]interface tunnel 0/0/2 [AR2-Tunnel0/0/2]ipsec profile IPSec_Case01 [AR2-Tunnel0/0/2]quit [AR2] |

目标设备[ AR3_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

<AR3>system-view [AR3]ipsec proposal IPSec_IPSConf1 [AR3-ipsec-proposal-IPSec_IPSConf1]transform esp [AR3-ipsec-proposal-IPSec_IPSConf1]esp authentication-algorithm sha2-256 [AR3-ipsec-proposal-IPSec_IPSConf1]esp encryption-algorithm aes-128 [AR3-ipsec-proposal-IPSec_IPSConf1]quit [AR3] [AR3]ike proposal 5 [AR3-ike-proposal-5]authentication-algorithm sha1 [AR3-ike-proposal-5]encryption-algorithm aes-cbc-256 [AR3-ike-proposal-5]dh group14 [AR3-ike-proposal-5]quit [AR3] [AR3]ike peer IPSec_IKEConf1 v1 [AR3-ike-peer-IPSec_IKEConf1]ike-proposal 5 [AR3-ike-peer-IPSec_IKEConf1]pre-shared-key cipher 22223333 [AR3-ike-peer-IPSec_IKEConf1]quit [AR3] [AR3]ipsec profile IPSec_Case02 [AR3-ipsec-profile-IPSec_Case02]proposal IPSec_IPSConf1 [AR3-ipsec-profile-IPSec_Case02]ike-peer IPSec_IKEConf1 [AR3-ipsec-profile-IPSec_Case02]quit [AR3] [AR3]interface tunnel 0/0/3 [AR3-Tunnel0/0/3]ipsec profile IPSec_Case02 [AR3-Tunnel0/0/3]quit [AR3] |

在完成以上命令配置后,你可以使用PING进行测试,本篇博文就不重复发测试截了;另外,可以使用以下命令来查看有关IPSce的相关配置:

|

1 2 |

$ display ipsec interface brief $ display ipsec statistics esp |

五、OSPF Over GRE:

上面展示的是使用GRE隧道传统RIP路由信息,但很有可能实际的需求是传递OSPF路由信息;如果是这一情况,实际上很简单,只需要把"RIP"动态路由协议更新成"OSPF"动态路由协议即可;在本示例中:

目标设备[ AR1_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

# ======================================== # 将以下RIP配置命令,更换成OSPF的配置命令即可 # ======================================== # [AR1]rip 1 # [AR1-rip-1]version 2 # [AR1-rip-1]network 192.168.10.0 # [AR1-rip-1]network 172.16.0.0 # [AR1-rip-1]quit # [AR1] # ======================================== [AR1]ospf 1 [AR1-ospf-1]area 0 [AR1-ospf-1-area-0.0.0.0]network 172.16.20.0 0.0.0.255 [AR1-ospf-1-area-0.0.0.0]network 172.16.30.0 0.0.0.255 [AR1-ospf-1-area-0.0.0.0]quit [AR1-ospf-1] [AR1-ospf-1]area 1 [AR1-ospf-1-area-0.0.0.1]network 192.168.10.0 0.0.0.255 [AR1-ospf-1-area-0.0.0.1]quit [AR1-ospf-1]quit [AR1] |

目标设备[ AR2_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

# ======================================== # 将以下RIP配置命令,更换成OSPF的配置命令即可 # ======================================== # [AR2]rip 1 # [AR2-rip-1]version 2 # [AR2-rip-1]network 192.168.20.0 # [AR2-rip-1]network 172.16.0.0 # [AR2-rip-1]quit # [AR2] # ======================================== [AR2]ospf 1 [AR2-ospf-1]area 0 [AR2-ospf-1-area-0.0.0.0]network 172.16.20.0 0.0.0.255 [AR2-ospf-1-area-0.0.0.0]quit [AR2-ospf-1] [AR2-ospf-1]area 2 [AR2-ospf-1-area-0.0.0.2]network 192.168.20.0 0.0.0.255 [AR2-ospf-1-area-0.0.0.2]quit [AR2-ospf-1]quit [AR2] |

目标设备[ AR3_1220 ]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

# ======================================== # 将以下RIP配置命令,更换成OSPF的配置命令即可 # ======================================== # [AR3]rip 1 # [AR3-rip-1]version 2 # [AR3-rip-1]network 192.168.30.0 # [AR3-rip-1]network 172.16.0.0 # [AR3-rip-1]quit # [AR3] # ======================================== [AR3]ospf 1 [AR3-ospf-1]area 0 [AR3-ospf-1-area-0.0.0.0]network 172.16.30.0 0.0.0.255 [AR3-ospf-1-area-0.0.0.0]quit [AR3-ospf-1] [AR3-ospf-1]area 3 [AR3-ospf-1-area-0.0.0.3]network 192.168.30.0 0.0.0.255 [AR3-ospf-1-area-0.0.0.3]quit [AR3-ospf-1]quit [AR3] |

将示例中的RIP配置更换OSPF的配置后,在路由器查看路由表示,即可查询到相关的OSPF路由信息,见下图:

结:

没话想补充~~~

ENSP模拟GRE配置教程(动态路由):等您坐沙发呢!